Imagem: Freepik/ Seu Fone de Ouvido Está Te Espionando

A pergunta soa como teoria da conspiração. Você coloca o fone para trabalhar, se exercitar ou relaxar. A ideia de que esse dispositivo íntimo possa ser um espião parece absurda.

Mas aqui está o segredo que precisamos revelar desde já: não é que haja um funcionário maligno ouvindo suas conversas. O risco real é mais silencioso, mais digital e, de certa forma, mais insidioso. A “espionagem” não é pessoal, é comercial e tecnológica. Vamos decifrar juntos o que realmente acontece.

O Mito vs. A Realidade: Entendendo a “Espionagem”

Vamos cortar o ruído. O título é provocante, mas precisamos separar a ficção do fato.

- O Mito: Acreditar que um ser humano está, ativamente, escutando suas conversas domésticas através do seu fone de ouvido Bluetooth. Isso, na imensa maioria dos casos, não é verdade.

- A Realidade: Seu fone, especialmente os modelos com assistentes de voz, microfones sempre ativos e conectados a apps, é uma peça fundamental na coleta massiva de dados sobre seus hábitos, preferências e até seu comportamento vocal.

Por que isso é importante? Esses dados são o novo petróleo. Empresas os utilizam para criar perfis de publicidade, treinar IAs ou, em cenários de vulnerabilidade, podem expor sua privacidade a hackers.

Como Exatamente Seus Dados Podem Ser Coletados?

O perigo não está no fone em si, mas na sua integração com o ecossistema digital. Estes são os pontos de risco críticos:

Assistentes de Voz Integrados (Alexa, Google Assistant, Siri):

- Funcionamento: Eles acionam com palavras-chave como “Ok Google” ou “Alexa”. Mas para identificar essas palavras, o microfone precisa estar sempre analisando o áudio ambiente.

- O Risco: Gravações acionadas por engano podem ser salvas e revisadas por humanos para “melhorar o serviço”. Já houve casos de vazamentos desses áudios, que continham conversas privadas.

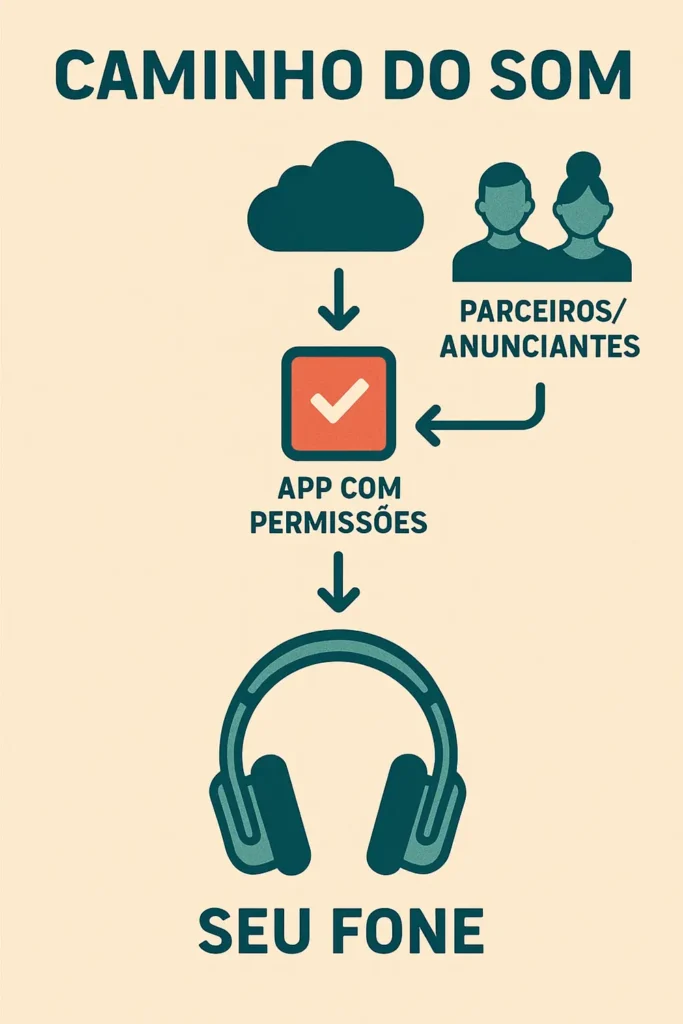

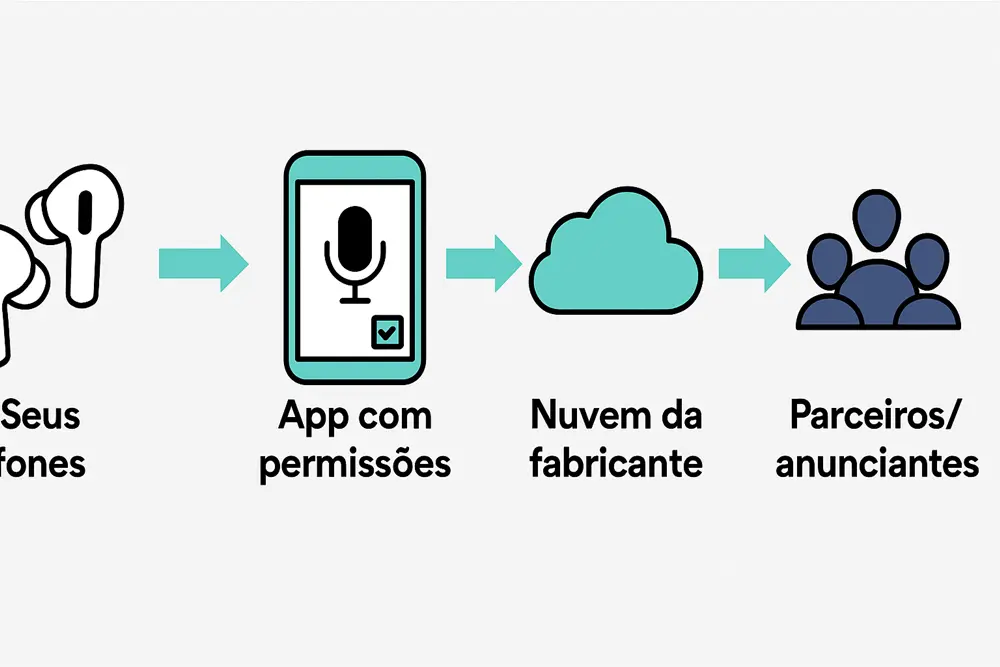

Aplicativos de Companhia das Marcas:

- Funcionamento: Muitos fones exigem um app para equalizadores ou recursos extras. Esses apps frequentemente solicitam permissões abusivas: acesso ao microfone, localização, contatos e armazenamento.

- O Risco: Eles podem, em teoria, coletar dados de áudio mesmo quando você não está usando o fone, se as permissões forem concedidas.

A Conexão com Redes Sociais e Anunciantes:

- Funcionamento: Os dados de áudio (comandos de voz) são processados e transformados em metadados. Esses metadados podem ser cruzados com seu perfil de navegação.

- Exemplo Prático: Você comenta com um amigo, pessoalmente, sobre querer comprar uma mala nova. Minutos depois, vê anúncios de malas no Instagram. Isso não é coincidência. Seu telefone ouviu a conversa e o algoritmo conectou os pontos.

Vulnerabilidades de Software (Backdoors):

- Funcionamento: Falhas de segurança no firmware do fone ou no Bluetooth podem ser exploradas por hackers para acessar remotamente o microfone.

- O Risco: É o cenário de espionagem “clássica”, mas é mais raro e direcionado. Ameaça mais jornalistas, ativistas e figuras públicas.

Imagem: Luiz A Sanfer/ Reveio

Proteção Real: 5 Ações para Retomar o Controle da Sua Privacidade

Agora que você conhece os riscos, é hora da ação. Estas etapas são simples, mas drastically reduzem sua exposição.

1. Revise CRITICAMENTE as Permissões dos Apps

Ação: Vá nas configurações do seu smartphone e veja quais apps têm acesso ao microfone. Remova a permissão de qualquer app que não precise dele para funcionar (ex: app do fone para equalizar, redes sociais).

Porque funciona: Você corta o acesso na fonte. O app do fone pode funcionar perfeitamente para carregar a bateria e atualizar o firmware sem acesso ao microfone.

2. Desative os Assistentes de Voz por Padrão

- Ação: No app do assistente (Google, Alexa) ou nas configurações do smartphone, desative o “ativar por voz” ou “Hey Google”. Passe a acionar o assistente manualmente, pressionando um botão no fone.

- Porque funciona: O microfone para de ficar “escutando” passivamente 24/7, esperando por uma palavra-chave.

3. Desconecte o Fone do Bluetooth Quando Não Usar

- Ação: Simplesmente desligue a conexão Bluetooth do seu celular ou despareie o fone.

- Porque funciona: Elimina qualquer possibilidade de acesso remoto via Bluetooth, seja por apps ou vulnerabilidades.

4. Invista em Marcas com Transparência em Privacidade

- Ação: Pesquise antes de comprar. Marcas como Apple, Jabra e algumas outras possuem políticas de privacidade mais claras e dão mais controle ao usuário sobre a coleta de dados. Evite marcas white label ultra-baratas e sem reputação.

- Porque funciona: Você escolhe empresas que têm a privacidade como parte do produto, não apenas como uma brecha nos Termos de Serviço.

5. Mantenha Tudo Atualizado

- Ação: Sempre instale as atualizações de firmware do fone e as atualizações do sistema operacional do seu celular.

- Porque funciona: As atualizações frequentemente corrigem falhas de segurança críticas que poderiam ser exploradas.

Imagem: Luiz A Sanfer/ Reveio

O Equilíbrio Entre Tecnologia e Privacidade

Então, seu fone está te espionando como um agente duplo em um filme? Não exatamente. Mas ele é uma ferramenta poderosa em um ecossistema que coleta dados de forma predatória. A “verdade escondida” não é uma conspiração maligna, mas um modelo de negócios que muitas empresas preferem não anunciar claramente.

A boa notícia é que o controle final ainda está em suas mãos. Ao entender os mecanismos e tomar atitudes simples, você pode desfrutar da tecnologia incrível que os fones modernos oferecem sem abrir mão da sua privacidade.

Gostou do que aprendeu? Aqui estão seus próximos passos:

Compartilhe sua experiência: Já sentiu que foi “ouvido” por algum dispositivo? Deixe seu comentário abaixo e vamos discutir.

Espalhe o conhecimento: Compartilhe este artigo com seus amigos no WhatsApp ou LinkedIn. Ajude mais pessoas a se protegerem. A privacidade é um direito de todos.